使用 OpenVPN Access Server 轻松搭建 VPN 服务器

2014年04月25日 | 标签: openvpn, openvpn access server, tunnelblick

平时很少用 VPN,需要的时候一般用 ssh -D 搞定,或者 sshuttle 也是个不错的工具。自己配置 OpenVPN 虽然不是很麻烦,但对第一次配置 VPN 的新手来说还是挺费神费事的,如果急用或者怕麻烦的话可以选用 OpenVPN 的商业收费版本 OpenVPN Access Server,其免费的 license 可以支持2个 VPN 用户的同时在线,对个人用户来说足够用了。OpenVPN Access Server 装完即可用,无需配置。

安装

在 CentOS 6.x 上下载和安装 OpenVPN Access Server:

# yum update # yum upgrade # wget http://swupdate.openvpn.org/as/openvpn-as-2.0.7-CentOS6.i386.rpm # rpm -ivh openvpn-as-2.0.7-CentOS6.i386.rpm Preparing... ########################################### [100%] 1:openvpn-as ########################################### [100%] The Access Server has been successfully installed in /usr/local/openvpn_as Configuration log file has been written to /usr/local/openvpn_as/init.log Please enter "passwd openvpn" to set the initial administrative password, then login as "openvpn" to continue configuration here: https://173.252.243.254:943/admin To reconfigure manually, use the /usr/local/openvpn_as/bin/ovpn-init tool. Access Server web UIs are available here: Admin UI: https://173.252.243.254:943/admin Client UI: https://173.252.243.254:943/ # passwd openvpn

在 Ubuntu 14.04 上下载和安装 OpenVPN Access Server(写这篇文章的时候 Ubuntu 14.04 刚刚发布,for Ubuntu 14.04 的官方版本还没有出来,可以使用 Ubuntu 13.10 的):

$ sudo apt-get update $ sudo apt-get upgrade $ sudo apt-get install iptables $ wget http://swupdate.openvpn.org/as/openvpn-as-2.0.7-Ubuntu13.i386.deb $ sudo dpkg -i openvpn-as-2.0.7-Ubuntu12.i386.deb $ sudo passwd openvpn

使用

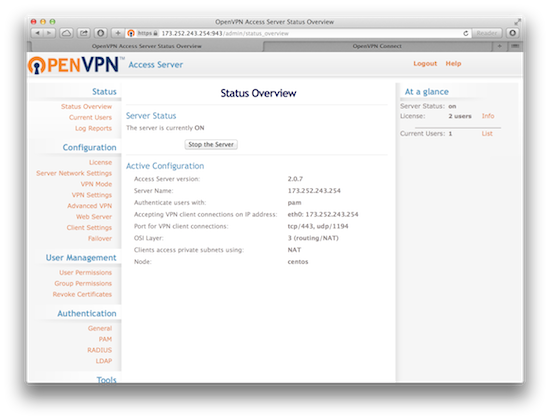

打开管理界面 https://173.252.243.254:943/admin 使用用户名 openvpn 和密码登录,进去随便看一下就可以了,不用做任何配置就可以用:

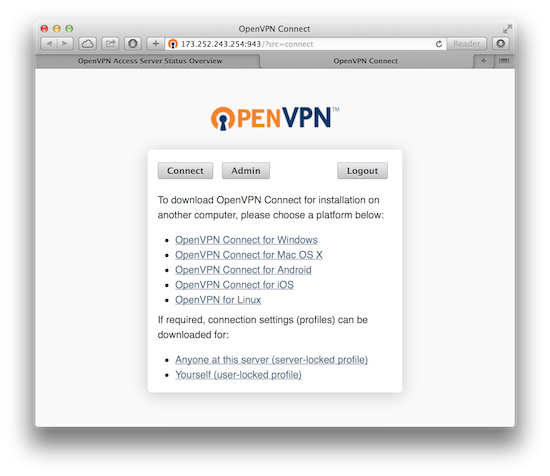

打开客户端界面 https://173.252.243.254:943/ 使用用户名 openvpn 和密码登录后下载 OpenVPN Connect for Mac OS X 客户端,安装后点击连接就可以用了,很方便。

如果你想使用其他的 OpenVPN 客户端的话,比如 Tunnelblick,就需要下载客户端的配置文件 Yourself (user-locked profile) 或者 Anyone at this server (server-locked profile). 下载后的文件名是 client.ovpn,这个文件稍后会在配置 Tunnelblick 时用到。

Tunnelblick 是 Mac 上比较流行的一个开源 OpenVPN 客户端,另一个好用的客户端 Viscosity 是收费的。

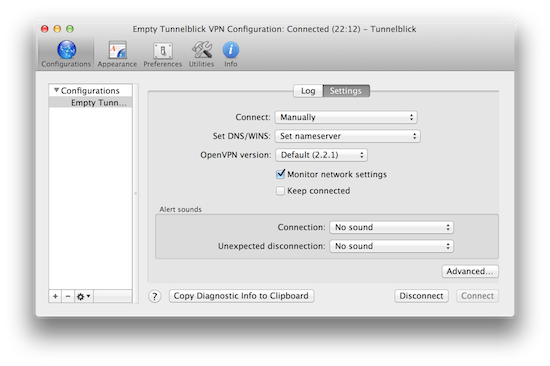

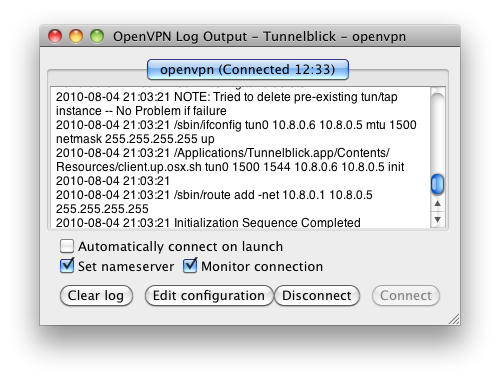

下载 Tunnelblick 后安装,然后导入刚才下载的 client.ovpn 配置文件就可以了,导入的方法比较奇怪,桌面上会自动创建一个 Empty Tunnelblick VPN Configuration 文件夹,把 client.ovpn 拖进去后重命名文件夹(注意是文件夹不是文件)为 Empty Tunnelblick VPN Configuration.tblk 后双击文件夹导入,导入后点击 Connect 会弹出登录对话框,输入用户名 openvpn 及其密码就可以了。