迁移 LDAP 用户到 Google Apps 平台

2013年04月4日 | 标签: google apps, ldap

人手和精力不足的情况下自己维护邮件服务器实在是件头疼的事情,我们打算把这件吃力不讨好的事交给 Google,有免费的 Google Apps for Education 为啥要自己弄呢?Gmail 要比自己搭建的 SquirrelMail 和 roundcube 界面好用多了,而且还有免费的 Google Docs, Google Drive, Google Chat 可用,非常适合我们现在的情况。

我们的用户信息都保存在一台 LDAP 服务器上,要把全部用户信息(用户名、密码、Email、电话等)迁移到 Google Apps 的话需要迁移工具(没人想手动输入500个用户和电话!)。自己用 Python-LDAP 和 Google Apps Administrative APIs 写个 LDAP 到 Google Apps 的转换工具应该不难,不过要更懒一点,找现成工具。。。

Google 为帮助我们这些懒人和企业用户把数据迁到云端开发了不少工具,Google Apps Directory Sync 正是我们要找到,一个用于同步 LDAP 活动目录到 Google Apps 的好工具。

步骤

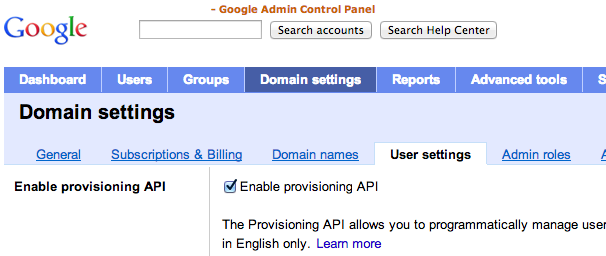

1、首先登陆到 Google Apps 平台,在自己帐号里的 Domain settings 的 User settings 页面选择 “Enable provisioning API”;

2、下载 Windows 或 Linux 版本的 Google Apps Directory Sync 工具并安装;

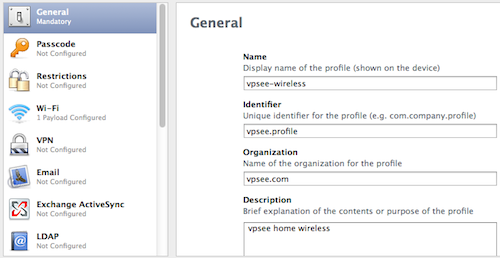

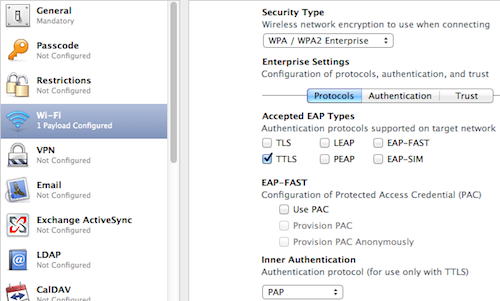

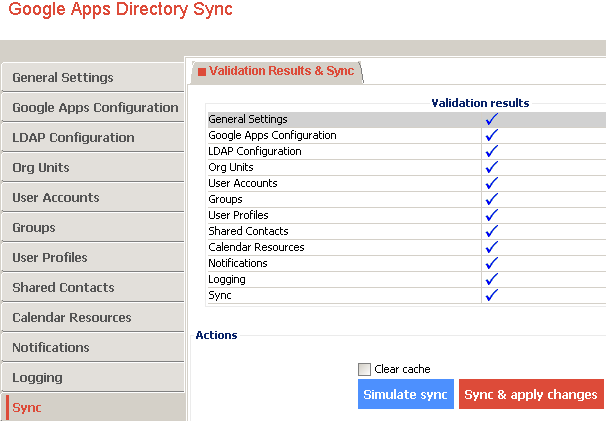

3、打开 Google Apps Directory Sync 工具,在里面依次配置 General Settings, Google Apps Configuration, LDAP Configuration, User Accounts, Notifications 等,LDAP 配置支持 MS Active Directory, OpenLDAP, Lotus Domino,我们的 LDAP 服务器用的是 OpenLDAP;

4、如果一切正常,在 Sync 里的 Validation Results & Sync 会看到 “打勾” 状态;

5、在真正同步(Sync & apply changes)之前先模拟(Simulate sync)一遍,点击下面蓝色的 “Simulate sync” 会出来结果报告;

6、查看上面的模拟结果,如果符合自己的要求的话就可以点击红色的 “Sync & apply changes” 开始实际操作了。